Wireguard com Mikrotik

Observação importante: A VPN Wireguard está disponível somente a partir da versão 7 do RouterOS, seu dispositivo deverá ter essa versão ou superior para que seja possível criar a VPN Wireguard. O routerOS 7 já possui uma versão estável para produção.

Neste tutorial, vamos orientá-lo através do processo passo a passo para configurar o WireGuard em seu dispositivo MikroTik usando a interface gráfica do usuário.

Vamos cobrir desde a criação da interface WireGuard até a configuração de peers e ajustes de rota e firewall, garantindo que você tenha uma compreensão clara e completa do processo de configuração.

Dados para configuração

As configurações de VPN são realizadas diretamente no sistema, clique aqui para ver como criar a VPN no sistema.

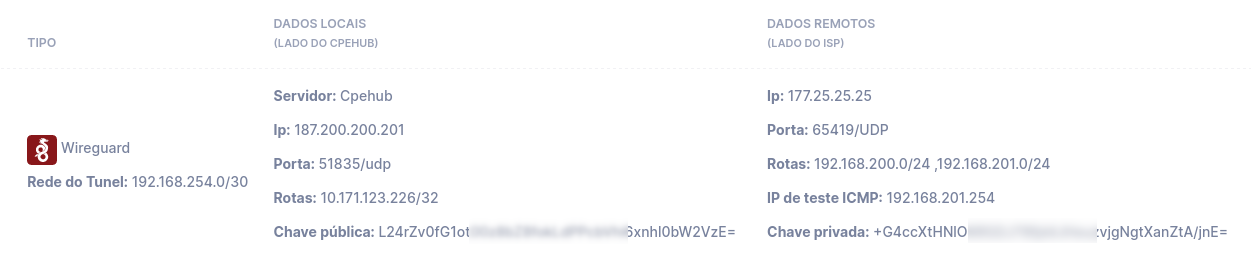

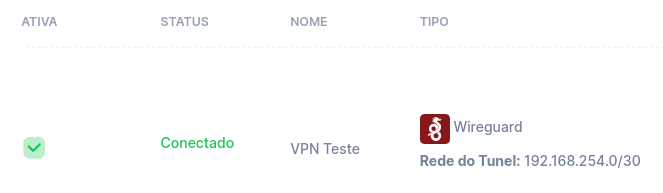

Após a criação, você terá todas as informações necessárias para a configuração da VPN Wireguard na listagem de VPNs, conforme imagem abaixo:

Através da imagem acima, vamos montar uma tabela com as informações que serão necessárias para configuração da VPN em um Mikrotik:

| Variável | Valor | Observação |

|---|---|---|

| IP Remoto | 187.200.200.201 | Lado Cpehub |

| Porta Remota | 51835/udp | Lado Cpehub |

| Chave pública | L24rZv0fG1ot[...]6xnhl0bW2VzE= | Lado Cpehub |

| Rotas remotas | 10.171.123.226/32 | Lado Cpehub |

| Rede Tunel | 192.168.254.0/30 | |

| IP Peer Remoto | 192.168.254.1/30 | Primeiro IP da Rede do Tunel (Lado CPehub) |

| IP Peer ISP | 192.168.254.2/30 | Segundo IP da Rede do Tunel (Lado ISP) |

| Porta Local | 65419/udp | Lado ISP |

| Chave Privada | +G4ccXtHNl[...]jgNgtXanZtA/jnE= | Lado ISP |

Realizando a configuração

1. Acesso ao gerenciamento

Acesse seu equipamento através do Winbox ou interface web

2. Criação da Interface WireGuard

-

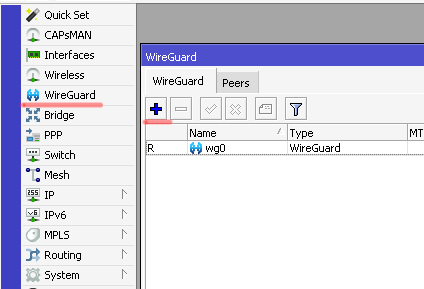

No menu principal, acesse o menu Wireguard.

-

Clique no botão + para adicionar uma nova interface.

-

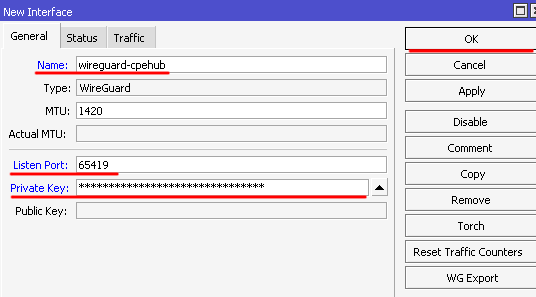

Na janela de configuração do WireGuard, insira as informações necessárias:

- Name: Dê um nome para a interface, como

wireguard-cpehub. - Listen Port: Informe a

Porta Local(No exemplo acima:65419). - Private Key: Informe a

Chave Privada(No exemplo acima:+G4ccXtHNl[...]jgNgtXanZtA/jnE=).

- Name: Dê um nome para a interface, como

-

Clique em Ok

3. Configuração do Peer

-

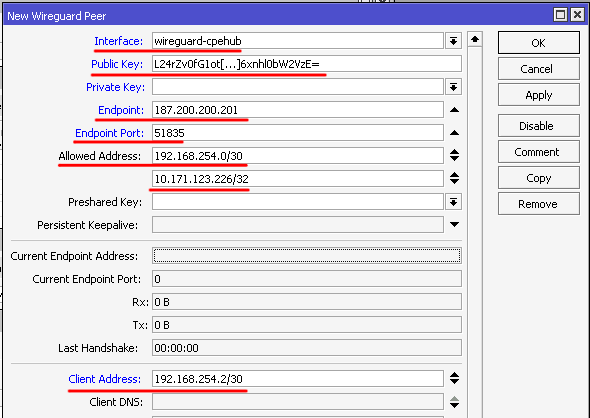

Acesse a Aba Peers e clique em + para adicionar um peer

-

Na janela de configuração do Peer, insira as informações necessárias:

- Interface: Selecione a interface Wireguard criada no passo 1.

- Public Key: Informe a

Chave pública(No exemplo acima:L24rZv0fG1ot[...]6xnhl0bW2VzE=) - Endpoint: Informe o

IP Remoto(No exemplo acima:187.200.200.201). - Endpoint Port: Informe a

Porta Remota(No exemplo acima:51835). - Allowed Address:

- Informe a

Rede Tunel(No exemplo acima:192.168.254.0/30). - Informe todas as redes das

Rotas remotas(No exemplo acima:10.171.123.226/32)

- Informe a

- Client Address: Informe o

IP Peer ISP(No exemplo acima:192.168.254.2/30).

-

Clique em Ok

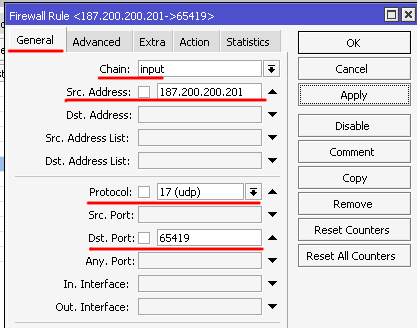

4. Configuração de Firewall

-

Acesse o menu IP -> Firewall

-

Clique em + para adicionar uma nova regra

-

Preencha as informações:

- Chain: input

- Src. Address: Informe o

IP Remoto(No exemplo acima:187.200.200.201). - Protocol: Informe 17 (udp)

- Dst. Port: Informe a

Porta Local(No exemplo acima:65419). - Na aba Action, selecione a Action: accept

-

Clique em Ok

Observação importante: Em alguns cenários, talvez seja necessário criar uma regra permitindo forwarding e/ou masquerade (Nat) para que os equipamentos consigam usar a comunicação via VPN.

5. Configuração de endereços

-

Acesse o menu IP -> Address

-

Clique em + para adicionar um novo endereço

-

Preencha as informações:

- Address: Informe o

IP Peer ISP(No exemplo acima:192.168.254.2/30). - Interface: Informe a interface Wireguard criada anteriormente (No exemplo acima:

wireguard-cpehub).

- Address: Informe o

-

Clique em Ok

6. Configuração de rotas

-

Acesse o menu IP -> Routes

-

Clique em + para adicionar uma nova rota

-

Preencha as informações:

- Dst. Address: Informe a primeira rota das

Rotas remotas(No exemplo acima:10.171.123.226). - Gateway: Informe o

IP Peer Remoto(No exemplo acima:192.168.254.1).

- Dst. Address: Informe a primeira rota das

-

Clique em Ok

-

Repita a etapa 2, 3 e 4 para todas as rotas remotas, utilize sempre o mesmo gateway.

Observação importante: Em alguns cenários, talvez seja necessário criar rotas em outros equipamentos, para que o roteamento dos demais equipamentos conheçam o caminho através da VPN.

7. Validação

Você pode realizar um teste de ICMP para os endereços abaixo:

- IP Peer Remoto: Endereço do IP da VPN no Cpehub/ACS, no exemplo acima 192.168.254.1

- IP do Servidor: Endereço do IP do Cpehub/ACS, no exemplo acima 10.171.123.226 (Veja Rotas lado Cpehub)

Verifique a página de VPNs, o status da VPN deverá estar como Conectado

8. Conclusão

Após seguir estes passos, o WireGuard deve estar configurado e funcionando. Agora seus equipamentos terão comunicação privada com o servidor Cpehub ou ACS.

Caso tenha qualquer dificuldade, sinta-se a vontade para entrar em contato com nosso suporte